Es ist auch möglich, die Sicherheit deiner Webseite zu verbessern, ohne Plugins zu verwenden. Die meisten dieser Aufgaben beinhalten die Anpassung des Codes deiner Seite, aber keine Sorge – wir zeigen dir Schritt für Schritt, wie du das machen kannst.

1. PHP-Fehlerberichterstattung deaktivieren

Die PHP-Fehlerberichterstattung zeigt die vollständigen Informationen über die Pfade und Dateistruktur deiner Webseite an, was sie zu einer großartigen Funktion für die Überwachung der PHP-Skripte deiner Seite macht.

Allerdings ist es ein ernsthaftes Sicherheitsproblem von WordPress, wenn die Schwachstellen deiner Webseite auf dem Backend angezeigt werden.

Zum Beispiel, wenn ein spezifisches Plugin angezeigt wird, bei dem die Fehlermeldung aufgetreten ist, könnten Cyberkriminelle die Schwachstellen dieses Plugins ausnutzen.

In WordPress kannst du die PHP-Fehlerberichterstattung in der php Konfigurationsdatei deaktivieren.

Befolge diese Schritte, um deine PHP-Datei zu ändern:

- Öffne die wp-config.php-Datei deiner Seite mit einem FTP-Client wie FileZilla oder dem Datei-Manager deines Hosting-Anbieters.

- Füge den folgenden Code-Schnipsel in die Datei ein. Achte darauf, ihn vor jeder anderen PHP-Anweisung hinzuzufügen.

error_reporting(0);

@ini_set('display_errors', 0);- Klicke auf Speichern, um die Änderung anzuwenden.

2. Wechsel zu einem sichereren Webhost

Mehrere WordPress-Sicherheitsmaßnahmen bringen nicht viel, wenn die Hosting-Umgebung anfällig für Cyberangriffe ist. Dein Hosting-Anbieter sollte einen sicheren Speicherplatz für alle Daten und Dateien deiner Webseite auf seinem Server garantieren, daher ist es entscheidend, einen Anbieter mit einem hervorragenden Sicherheitsniveau zu wählen.

Wenn du denkst, dass deine aktuelle Webhosting-Firma nicht sicher genug ist, ist es an der Zeit, deine WordPress-Webseite zu einer neuen Hosting-Plattform zu migrieren. Hier sind einige Punkte, die du bei der Suche nach einem sicheren Webhost berücksichtigen solltest:

- Art des Webhostings – Shared und WordPress Hosting sind aufgrund der Ressourcenteilung anfälliger für Cyberangriffe als andere Hosting-Arten. Wähle einen Webhost, der auch VPS oder dediziertes Hosting anbietet, um deine Ressourcen zu isolieren.

- Sicherheit – ein guter Hosting-Anbieter überwacht sein Netzwerk auf verdächtige Aktivitäten und aktualisiert regelmäßig seine Server-Software und -Hardware. Sie müssen auch Server-Sicherheit und Schutz gegen alle Arten von Cyberangriffen haben.

- Funktionen – unabhängig von der Art des Hostings, sind automatische Backups und Sicherheitstools zur Verhinderung von Malware ein Muss, um deine WordPress-Seite zu schützen. Im schlimmsten Fall kannst du sie verwenden, um eine kompromittierte Website wiederherzustellen.

- Support – die Wahl eines Hosting-Unternehmens mit einem 24/7 Support-Team mit ausgezeichnetem technischen Wissen ist unerlässlich. Sie werden dir helfen, deine Daten zu schützen und alle technischen und sicherheitsrelevanten Probleme, die auftreten können, zu bewältigen.

3. Dateibearbeitung ausschalten

WordPress hat einen eingebauten Datei-Editor, der das Bearbeiten von WordPress PHP-Dateien erleichtert. Diese Funktion kann jedoch zu einem Problem werden, wenn Hacker die Kontrolle darüber erlangen.

Aus diesem Grund ziehen es einige WordPress-Benutzer vor, diese Funktion zu deaktivieren. Füge die folgende Codezeile zur wp-config.php-Datei hinzu, um die Dateibearbeitung zu deaktivieren:

define( 'DISALLOW_FILE_EDIT', true );Wenn du diese Funktion auf deiner WordPress-Seite wieder aktivieren möchtest, entferne einfach den vorherigen Code aus der wp-config.php mit einem FTP-Client oder dem Datei-Manager deines Hosting-Anbieters.

4. Zugriff mit der .htaccess-Datei einschränken

Die .htaccess-Datei stellt sicher, dass WordPress-Links ordnungsgemäß funktionieren. Ohne diese Datei, die die richtigen Regeln festlegt, erhältst du viele 404-Fehlermeldungen auf deiner Seite.

Darüber hinaus kann .htaccess den Zugriff von bestimmten IPs blockieren, den Zugriff auf nur eine IP beschränken und die PHP-Ausführung in bestimmten Ordnern deaktivieren. Im Folgenden zeigen wir dir, wie du .htaccess zur Verbesserung der Sicherheit deiner WordPress-Seite nutzen kannst.

Wichtig! Sichere immer deine vorhandene .htaccess-Datei, bevor du Änderungen daran vornimmst. Dies kann dir helfen, deine Seite leicht wiederherzustellen, wenn etwas schief geht.

Deaktivierung der PHP-Ausführung in bestimmten Ordnern

Hacker laden oft Backdoor-Skripte in den Uploads-Ordner hoch. Standardmäßig beherbergt dieser Ordner nur hochgeladene Mediendateien, daher sollte er keine PHP-Dateien enthalten.

Um deine WordPress-Seite zu sichern, deaktiviere die PHP-Ausführung im Ordner, indem du eine neue .htaccess-Datei in /wp-content/uploads/ mit diesen Regeln erstellst:

<Files *.php>

deny from all

</Files>Schutz der wp-config.php-Datei

Die wp-config.php-Datei im Hauptverzeichnis enthält die Kern-Einstellungen von WordPress und die Details der MySQL-Datenbank. Daher ist diese Datei meist das Hauptziel eines Hackers.

Schütze diese Datei und halte WordPress sicher, indem du diese .htaccess-Regeln implementierst:

<files wp-config.php>

order allow,deny

deny from all

</files>5. XML-RPC deaktivieren

XML-RPC ist eine WordPress-Funktion zum Zugriff und zur Veröffentlichung von Inhalten über mobile Geräte, ermöglicht Trackbacks und Pingbacks und die Verwendung des Jetpack-Plugins auf deiner WordPress-Website.

XML-RPC hat jedoch einige Schwachstellen, die Hacker ausnutzen können. Die Funktion ermöglicht es ihnen, mehrere Anmeldeversuche durchzuführen, ohne von der Sicherheitssoftware erkannt zu werden, was deine Seite anfällig für Brute-Force-Angriffe macht.

Hacker können auch die XML-RPC-Pingback-Funktion nutzen, um DDoS-Angriffe durchzuführen. Sie ermöglicht es Angreifern, Pingbacks an Tausende von Websites gleichzeitig zu senden, was die angegriffenen Seiten zum Absturz bringen kann.

Um festzustellen, ob XML-RPC aktiviert ist, führe deine Seite durch einen XML-RPC-Validierungsdienst und sieh nach, ob du eine Erfolgsmeldung erhältst. Das bedeutet, dass die XML-RPC-Funktion läuft.

Du kannst die XML-RPC-Funktion entweder mit einem Plugin oder manuell deaktivieren.

XML-RPC mit einem Plugin deaktivieren

Die Verwendung eines Plugins ist der schnellere und einfachere Weg, die XML-RPC-Funktion auf deiner Website zu blockieren. Wir empfehlen das Plugin Disable XML-RPC Pingback. Es schaltet automatisch einige der XML-RPC-Funktionen aus und verhindert so, dass Hacker Angriffe über diese WordPress-Sicherheitslücke durchführen.

XML-RPC manuell deaktivieren

Eine andere Möglichkeit, alle eingehenden XML-RPC-Anfragen zu stoppen, besteht darin, dies manuell zu tun. Finde die .htaccess-Datei in deinem Hauptverzeichnis und füge den folgenden Code-Schnipsel ein:

# Block WordPress xmlrpc.php requests

<Files xmlrpc.php>

order deny,allow

deny from all

allow from 000.00.000.000

</Files>Um XML-RPC den Zugriff auf eine bestimmte IP zu erlauben, ersetze die 000.00.000.000 durch die IP-Adresse oder lösche die Codezeile komplett.

6. Verstecke die WordPress-Version

Hacker können leichter in deine Seite eindringen, wenn sie wissen, welche WordPress-Version du verwendest. Sie können die Schwachstellen dieser Version nutzen, um deine Seite anzugreifen, besonders wenn es sich um eine ältere WordPress-Version handelt.

Glücklicherweise ist es möglich, die Informationen auf deiner Seite mit dem WordPress Theme Editor zu verbergen. Füge den folgenen Code in ein Child Theme oder mit einem Plugin wie WPCode.

function wp4e_remove_version() {

return '';

}

add_filter('the_generator', 'wp4e_remove_version');Das WordPress-Generator-Meta-Tag zeigt auch die WordPress-Versionsnummer an. Füge diese Zeile hinzu, um sie loszuwerden:

remove_action('wp_head', 'wp_generator');7. Hotlinking blockieren

Hotlinking ist der Begriff, der verwendet wird, wenn jemand ein Asset deiner Website, normalerweise ein Bild, auf seiner Website anzeigt. Jedes Mal, wenn Leute eine Website mit Hotlinks zu deinem Inhalt besuchen, werden die Ressourcen deines Webservers verbraucht, was deine Seite verlangsamt.

Um zu sehen, ob dein Inhalt hotlinked wurde, gib die folgende Abfrage in Google Images ein und ersetze dabei yourwebsite.com durch deinen Domainnamen:

inurl:yourwebsite.com -site:yourwebsite.com

Um Hotlinking zu verhindern, verwende einen FTP-Client, ein WordPress-Sicherheitsplugin, ein CDN oder ändere die Einstellungen des Control Panels.

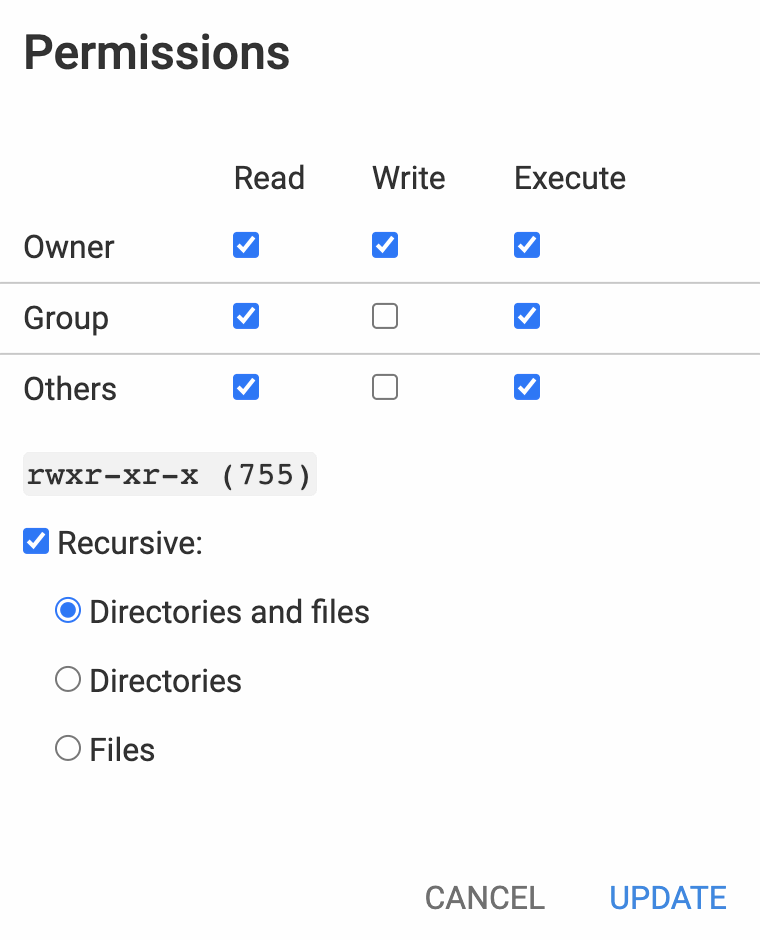

8. Dateiberechtigungen verwalten

Verhindere, dass Hacker Zugang zu deinem Admin-Konto erhalten, indem du festlegst, welche Benutzer deine WordPress-Dateien oder -Ordner lesen, schreiben oder ausführen können.

Du kannst den Datei-Manager deines Webhosts, einen FTP-Client oder die Befehlszeile verwenden, um Datei- und Ordnerberechtigungen zu verwalten.

Im Allgemeinen sind Berechtigungen standardmäßig gesetzt, was je nach Datei oder Ordner variieren kann. Speziell für den wp-admin-Ordner und die wp-config-Datei, stelle sicher, dass nur der Eigentümer sie schreiben kann.

Hast du auch die anderen Teile unserer WordPress-Sicherheitsserie gelesen?

Schreibe einen Kommentar